La fonctionnalité SSO est disponible avec l’offre Enterprise.

Okta

- SAML

- OIDC

1

Créer une application

Dans

Applications, cliquez pour créer une nouvelle intégration d’application avec SAML 2.0.2

Configurer l’intégration

Renseignez les éléments suivants :

- URL d’authentification unique (fournie par Mintlify)

- URI d’audience (fournie par Mintlify)

- Format de l’ID de nom :

EmailAddress - Déclarations d’attribut :

Nom Format du nom Valeur firstNameBasic user.firstNamelastNameBasic user.lastName

3

Envoyez-nous les informations de votre IdP

Une fois l’application configurée, accédez à l’onglet Sign On et envoyez-nous l’URL des métadonnées.

Nous activerons la connexion de notre côté à partir de ces informations.

Google Workspace

- SAML

1

Créer une application

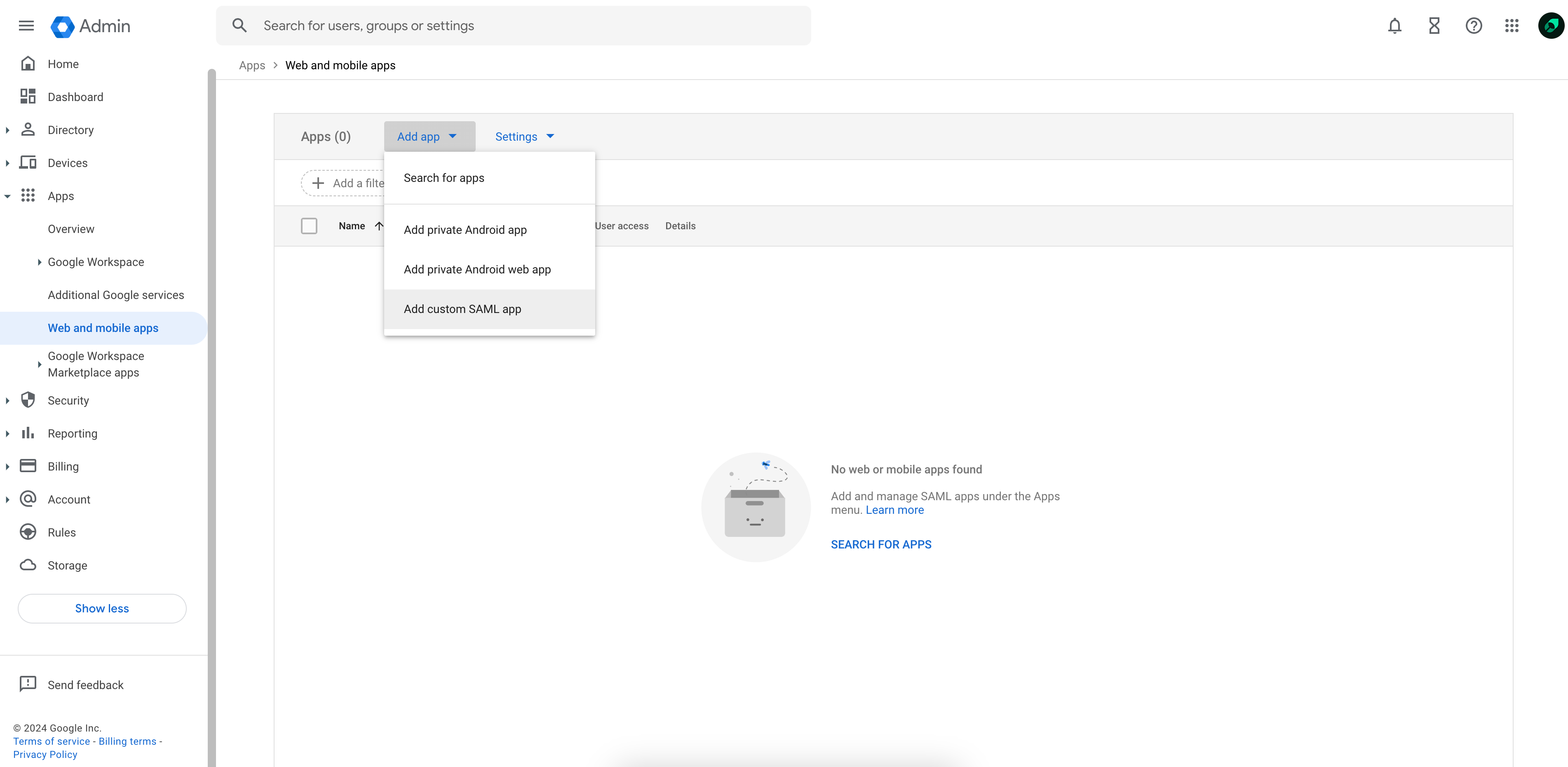

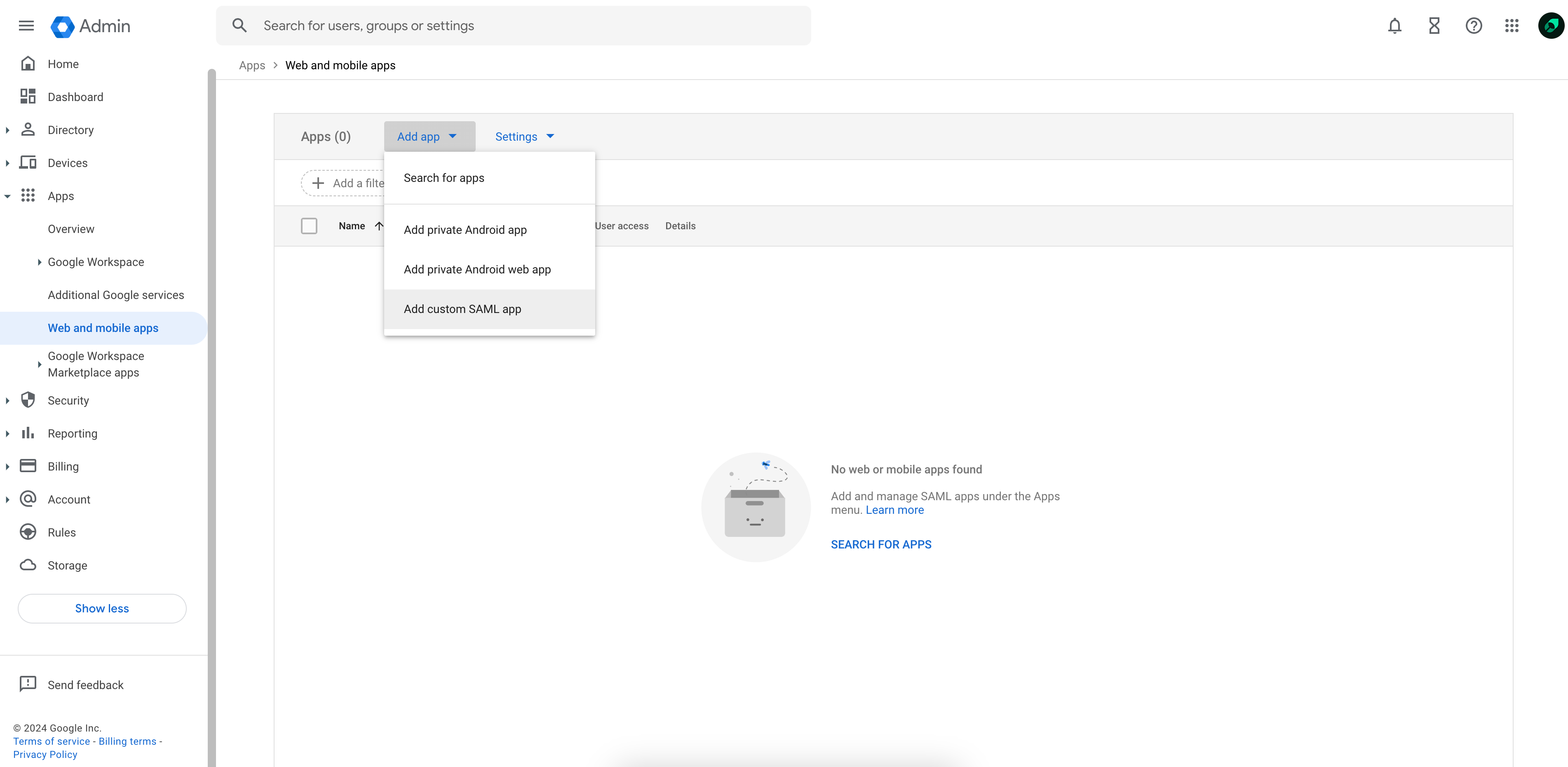

Sous

Web and mobile apps, sélectionnez Add custom SAML app dans le menu déroulant Add app.

2

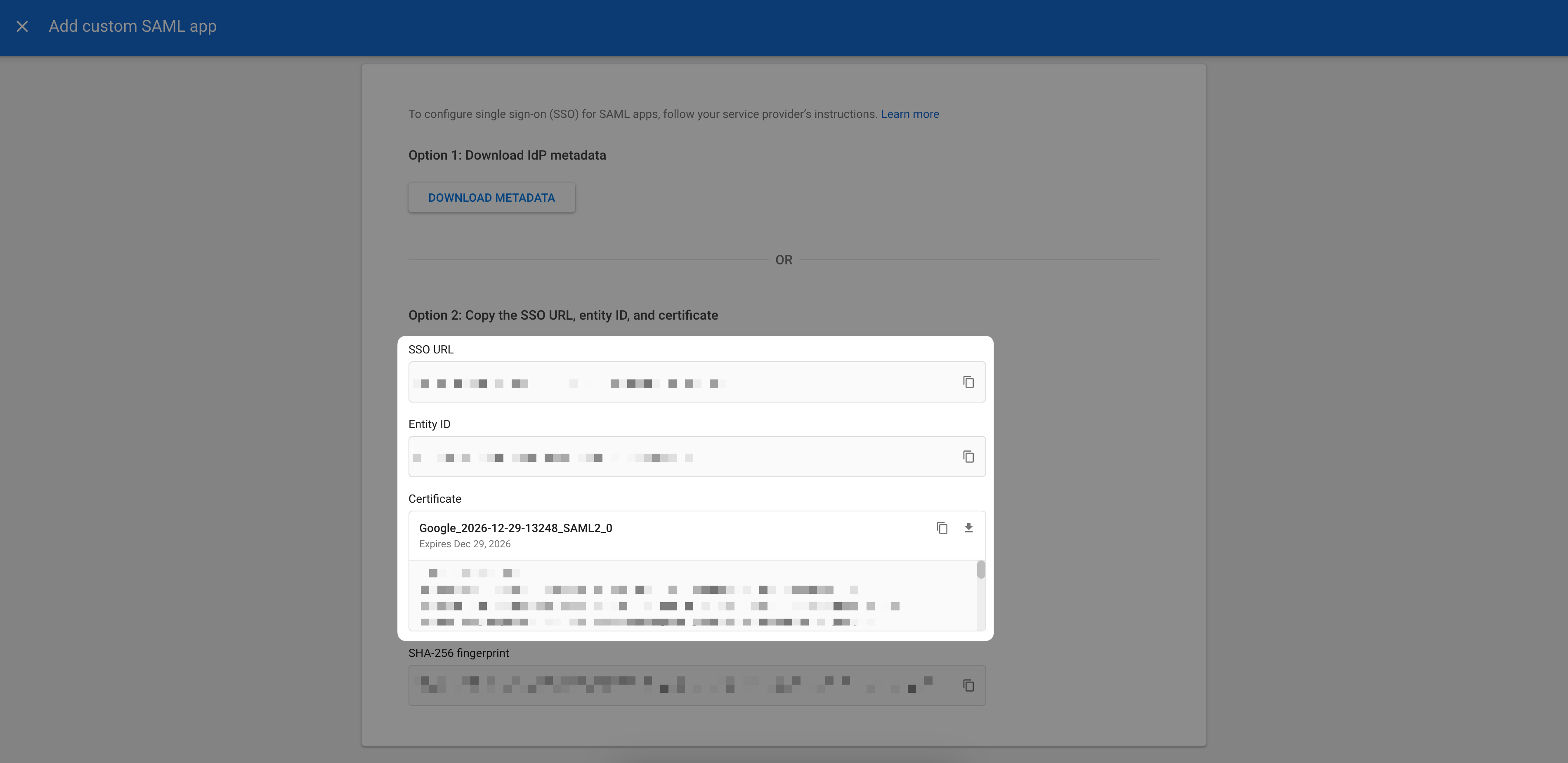

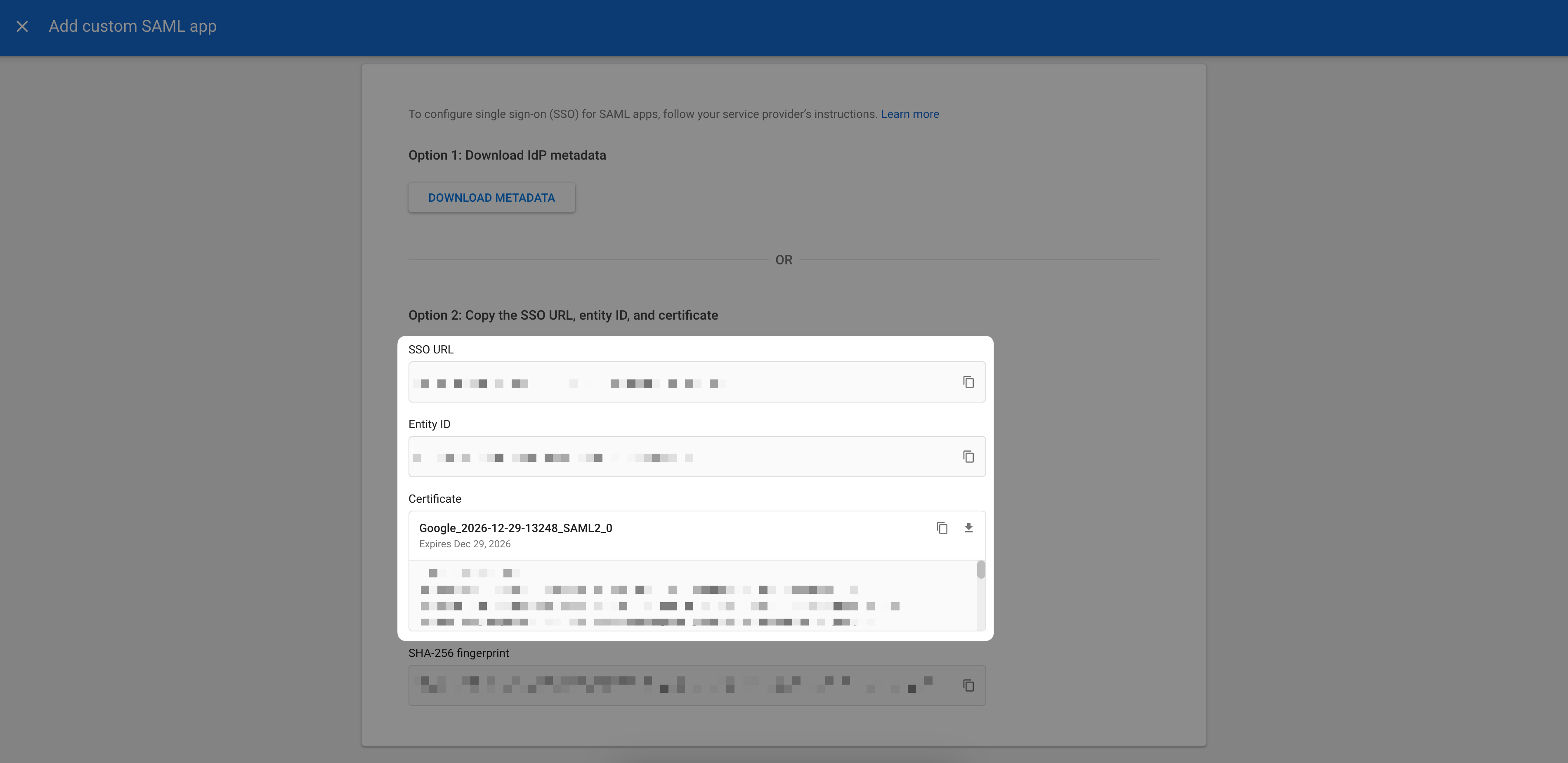

Envoyez-nous les informations de votre IdP

Copiez l’URL SSO fournie, l’Entity ID et le certificat x509, puis envoyez-les à l’équipe Mintlify.

3

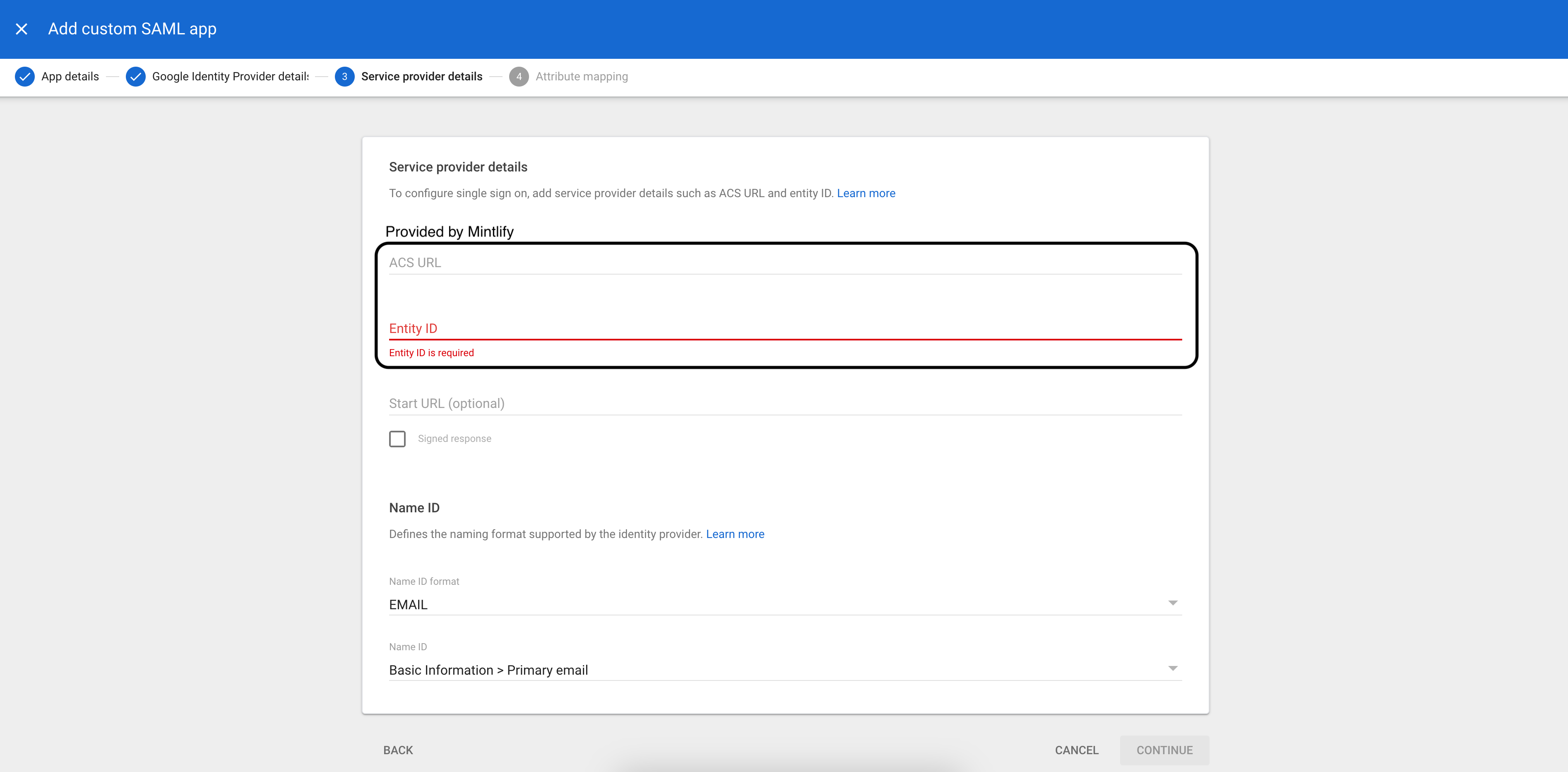

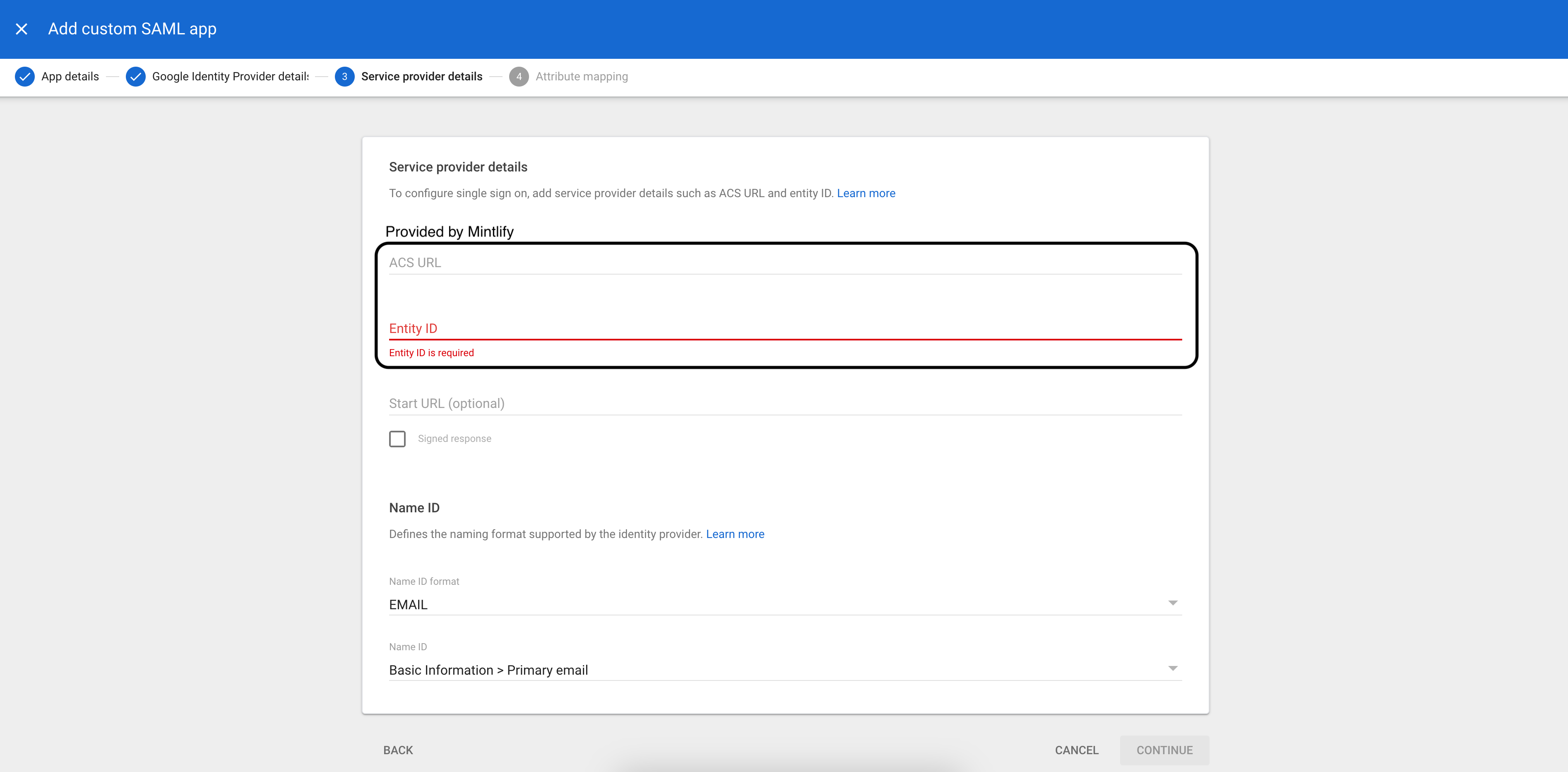

Configurer l’intégration

Sur la page Service provider details, saisissez les éléments suivants :

Une fois cette étape terminée et les utilisateurs attribués à l’application, informez notre équipe et nous activerons le SSO pour votre compte !

- ACS URL (fourni par Mintlify)

- Entity ID (fourni par Mintlify)

- Name ID format :

EMAIL - Name ID :

Basic Information > Primary email

| Google Directory Attribute | App Attribute |

|---|---|

First name | firstName |

Last name | lastName |

Microsoft Entra

- SAML

1

Create an application

- Sous « Enterprise applications », sélectionnez New application.

- Sélectionnez Create your own application et choisissez « Integrate any other application you don’t find in the gallery (Non-gallery) ».

2

Configure SAML

Accédez à la page de configuration Single Sign-On et sélectionnez SAML. Sous « Basic SAML Configuration », saisissez les éléments suivants :

- Identifier (Entity ID) : l’Audience URI fourni par Mintlify.

- Reply URL (Assertion Consumer Service URL) : l’ACS URL fourni par Mintlify.

3

Configure Attributes & Claims

Modifiez la section Attributes & Claims :

- Sélectionnez Unique User Identifier (Name ID) sous « Required Claim ».

- Modifiez l’attribut Source pour utiliser

user.primaryauthoritativeemail. - Sous Additional claims, créez les revendications suivantes :

Name Value firstNameuser.givennamelastNameuser.surname

4

Send Mintlify your IdP information

Une fois l’application configurée, accédez à la section « SAML Certificates » et envoyez-nous l’App Federation Metadata URL.

Nous activerons la connexion de notre côté à l’aide de ces informations.

5

Assign Users

Accédez à « Users and groups » dans votre application Entra et ajoutez les utilisateurs qui doivent avoir accès à votre tableau de bord.